Avant de discuter des méthodes de piratage d’un ordinateur, nous devrions savoir ce qu’est le piratage et est-ce une bonne approche pour pirater un système ou une mauvaise approche?

Qu’est-ce que le piratage

En termes simples, le piratage est un processus d’accès illégal à un appareil qui peut inclure un téléphone portable, un ordinateur, des réseaux, des comptes de médias sociaux ou d’autres comptes autorisés. Par exemple, pirater le mot de passe d’un ordinateur et y accéder. Bien qu’il s’agisse d’un processus illégal, il n’est pas toujours effectué pour de mauvaises actions. La personne qui fait du piratage est connue comme un pirate informatique. Ces personnes ont une connaissance complète ou même approfondie des appareils. Par conséquent, si un appareil n’est pas fortement sécurisé, il devient facile pour les pirates de briser la sécurité et d’entrer dans l’appareil et de le pirater. Un pirate informatique est responsable de trouver la faiblesse d’un ordinateur et d’accéder au système. Il existe différents types de pirates dont certains sont connus sous le nom de pirates officiels car ils effectuent le processus illégal pour accomplir une tâche légale. D’autre part, il existe des pirates non officiels qui, sans objectif officiel, piratent illégalement un appareil. Ainsi, le piratage illégal d’un ordinateur ou d’un autre appareil est un crime pour lequel le pirate peut être arrêté dans une approche d’activité illégale.

Il existe différentes techniques de piratage que les pirates utilisent pour pirater un appareil:

- Virus

- Chevaux de Troie

- Vers

- Botnets

- Attaques DDoS (Attaques par déni de service)

- Ransomware

- Ingénierie sociale et Hameçonnage

- Dispositifs d’injection de logiciels malveillants

- Fissuration des mots de passe

- Correctifs de sécurité manquants

- Détournements de navigateur, et bien d’autres.

/li>

Ainsi, il faut toujours avoir des mesures de sécurité et des autorisations fortes sur un appareil afin de protéger un appareil de toute infraction de piratage. En particulier pour les entreprises, les secteurs gouvernementaux et les autres secteurs privés, il ne devrait pas y avoir de point faible dans la sécurité.

Qu’est-ce que le piratage éthique

Nous avons discuté d’un piratage officiel et d’un piratage non officiel. Le piratage, qui est effectué pour une tâche officielle, il est connu sous le nom de piratage éthique. Si le piratage est effectué pour une infraction non officielle, on parle de cybercriminalité. Le piratage éthique est légal, mais ces pirates éthiques respectent certaines règles qui doivent être suivies lors du piratage d’un appareil.

Ici, nous allons discuter d’une méthode par laquelle nous pouvons pirater un ordinateur.

Méthode de piratage: Contourner la connexion sur l’ordinateur

Contourner une connexion sur un ordinateur signifie ignorer l’écran de connexion et accéder directement au bureau de l’ordinateur. Si nous avons réussi à pirater un ordinateur où nous ne connaissons pas le mot de passe du système de notre proie, cela signifie que nous avons réussi à pirater le système. Nous discuterons des étapes pour contourner le mot de passe d’un système informatique Windows 10. Ce faisant, il faut savoir que les fonctionnalités de sécurité de Windows 10 ne nous permettent pas de traiter et d’authentifier le compte administrateur. Ainsi, nous devons créer un nouvel administrateur sur le système que nous allons pirater. En utilisant cette méthode de contournement, on ne pourra pas changer le mot de passe du compte administrateur principal, mais on sera autorisé à modifier virtuellement les paramètres du système.

Suivez les étapes ci-dessous pour contourner la connexion sous Windows 10:

- Vous avez besoin d’un lecteur flash de rechange ayant au moins 8 Go de stockage et de le connecter au processeur ou à l’ordinateur portable.

- Maintenant, ouvrez le lecteur d’installation de Windows 10 sur l’ordinateur. Si ce n’est pas disponible, créez une telle partition.

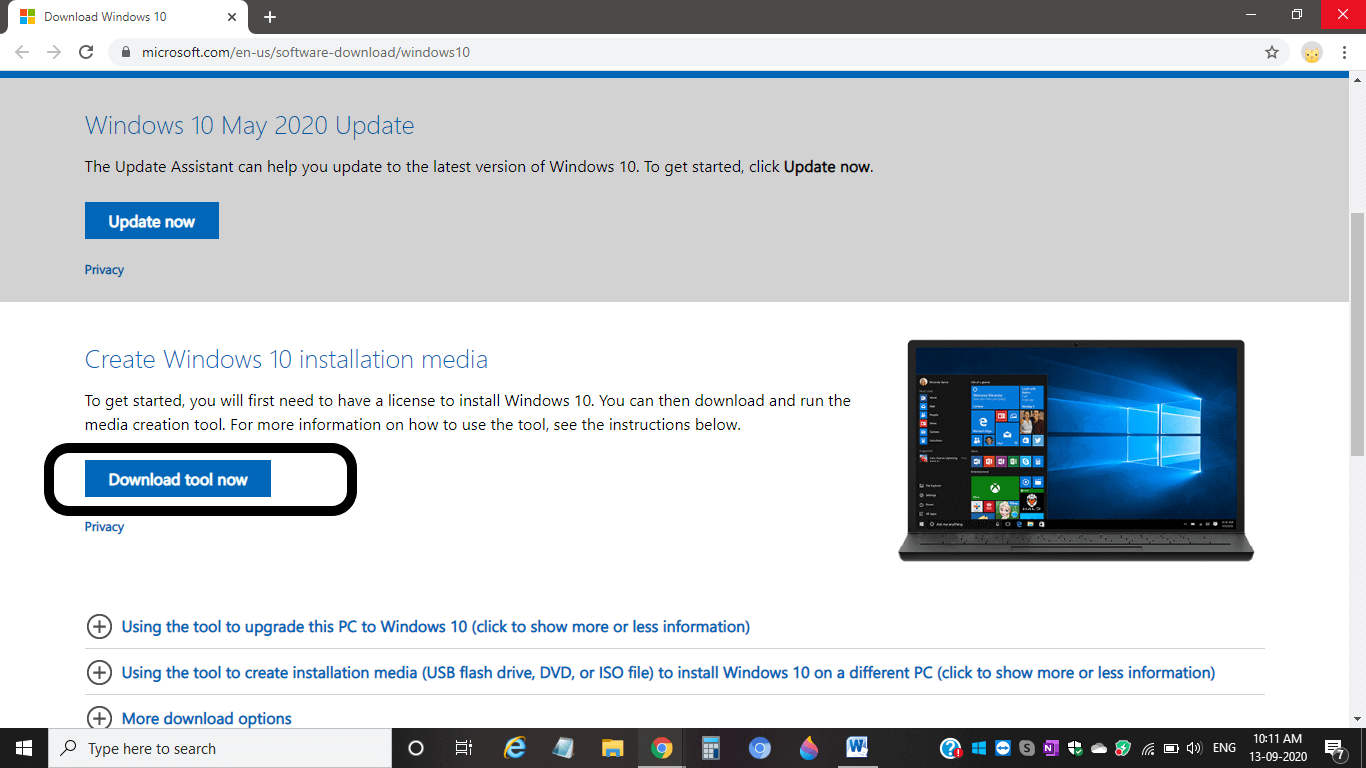

- Ouvrez la page « Téléchargement de Windows 10 » sur votre ordinateur.

- Puis cliquez sur l’outil de téléchargement maintenant.

- Après avoir téléchargé l’outil, double-cliquez dessus.

- Assurez-vous que l’emplacement choisi pour l’installation est le lecteur flash.

- Ne retirez pas le lecteur flash lorsque le processus est terminé.

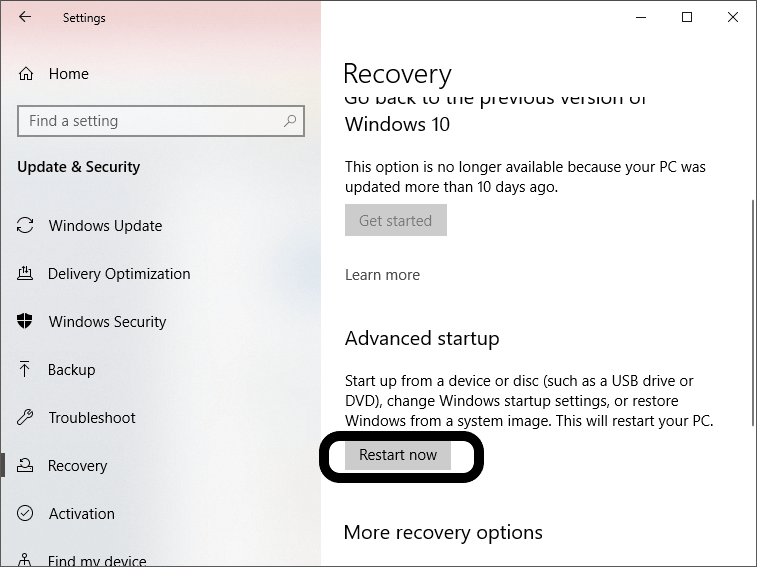

- Maintenant, nous devons changer l’ordre de démarrage de l’ordinateur car nous devons redémarrer notre ordinateur via le lecteur flash, au lieu de le démarrer via le disque dur. Pour cela, ouvrez Paramètres >Mise à jour &Sécurité > Récupération.

- Là, nous verrons ‘Démarrage avancé’ avec d’autres options disponibles. Cliquez sur « Redémarrer maintenant » en dessous.

- Sous l’option de démarrage, sélectionnez le nom du lecteur flash attaché et appuyez sur la touche fléchée vers le haut pour que le lecteur flash atteigne le sommet.

- Enregistrez et quittez-le.

- Nous allons passer à un écran de configuration, appuyer sur les touches Maj + F10 ensemble sur notre ordinateur et l’invite de commande de notre système s’ouvrira.

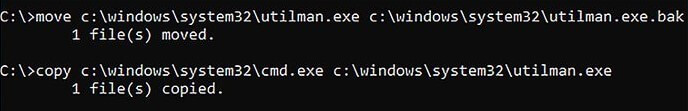

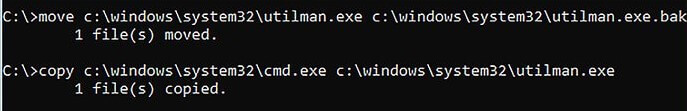

- Supprimez le gestionnaire d’utilitaires avec cmd afin que nous puissions facilement exécuter les fonctions de niveau administrateur et ne pas avoir besoin de nous connecter à l’ordinateur. Pour ce faire, tapez:

« déplacer c: \windows\system32\utilman. exe c: \ windows\ système »’ 32\utilman. EXE . commande « bak » dans l’invite de commande. Appuyez ensuite sur entrée.

- Tapez À nouveau « copier c ; \ windows\system32\cmd. exe c: \windows\system32\utilman. commande « exe » dans l’invite de commande de l’ordinateur.

- Après avoir remplacé le gestionnaire d’utilitaires, nous devons redémarrer l’ordinateur. Pour ce faire, tapez la commande « wpeutil reboot » sur l’invite de commandes et appuyez sur Entrée. Un instantané est affiché ci-dessous:

- Ce faisant, retirez le lecteur flash ou le support d’installation de l’ordinateur. Cela garantira que le processus de redémarrage commence sur l’écran de connexion et non sur la configuration d’installation. Cependant, si Windows redémarre dans la configuration d’installation et qu’il est toujours possible de déconnecter le support d’installation du système, retirez-le sans perdre une seconde. Ensuite, maintenez enfoncé le bouton d’alimentation de l’ordinateur portable ou du PROCESSEUR.

- Une fois que la page de l’écran de verrouillage se charge correctement, cliquez sur l’icône ‘Gestionnaire d’utilitaires’ présente dans le coin inférieur droit de l’écran, comme indiqué ci-dessous:

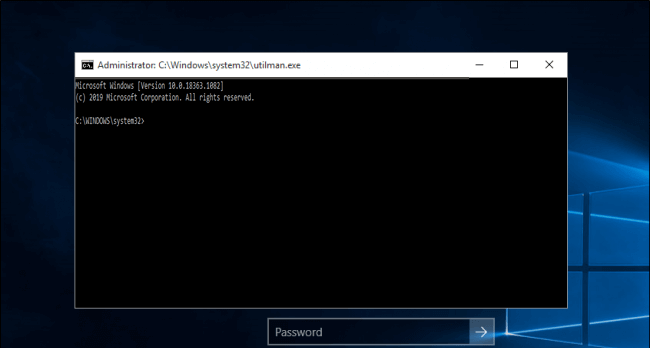

- L’Invite de commande s’ouvre. Cependant, si nous n’avons pas remplacé le Gestionnaire d’utilitaires par l' »Invite de commandes » (comme indiqué dans les étapes ci-dessus), il n’ouvrira que le « Gestionnaire d’utilitaires ». Ainsi, l’invite de commande s’ouvrira, comme indiqué ci-dessous:

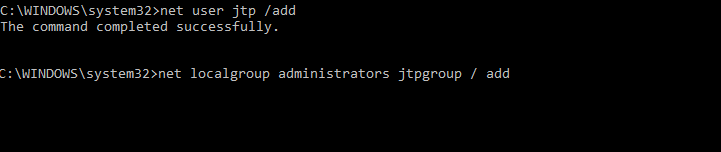

- Maintenant, il est nécessaire de créer un nouvel utilisateur afin d’accéder aux privilèges système. Pour ce faire, tapez la commande « net user <name >/add » dans l’invite de commande.

Appuyez sur Entrée. Tapez à nouveau la commande « administrateurs de groupe local net <name >/add » dans le cmd. Appuyez ensuite sur Entrée. Un instantané est affiché ci-dessous:

Remarque: La valeur <name > doit être la même que celle que nous créons en tant qu’utilisateur.

- Nous devons redémarrer l’ordinateur en cliquant sur ‘Redémarrer’ sous l’icône d’alimentation présente à côté de l’icône ‘Gestionnaire d’utilitaires’.

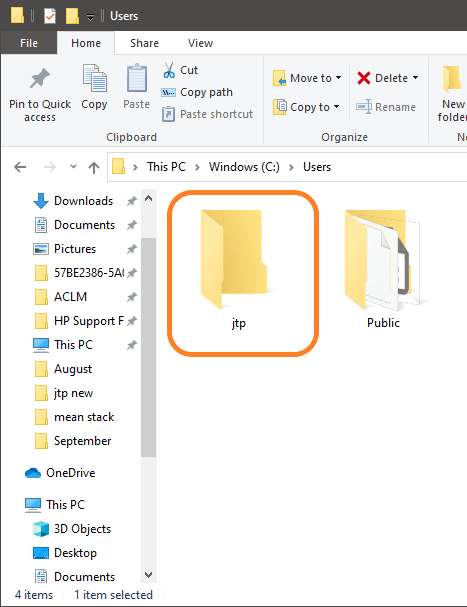

- Lorsque le système redémarre, nous retrouverons notre compte créé sous le compte administrateur. Connectez-vous à notre compte avec notre identifiant de connexion et Windows effectuera les paramètres requis. Attends un peu. Enfin, nous pourrons accéder aux données de l’Administrateur.

C’est donc une méthode par laquelle nous pouvons pirater le système de quelqu’un, mais c’est une activité illégale lorsqu’elle n’est pas effectuée à des fins officielles.