Beräknad Lästid: 4 minuter

bekämpa Ransomware med ett försvar i Djupstrategi

det dagliga genomsnittet av Ransomware-attacker, som observerats av Check Point Research, har ökat med 50% i Q3 jämfört med första halvåret 2020. Från regeringen, till finansiella tjänster, till sjukhus — mycket lukrativa Ransomware attacker runt om i världen har exploderat och visar inga tecken på relenting. Som Ransomware attacker fortsätter att göra rubriker, organisationer måste utvecklas mot att bekämpa Ransomware med ett försvar i djup strategi.

cybersäkerhet utvecklas aggressivt, och försvarare är djupt engagerade i en schackmatch mot angriparna. Varje steg en försvarare tar för att säkra sitt nätverk skapar en angripare en ny metod eller attackvektor. Försvarare måste kontinuerligt studera sina drag, noggrant observera indikatorer på kompromiss, lära sig att på ett tillförlitligt sätt förutsäga potentiella strategier och attackvektorer. Dessa observationer blir en del av ett komplext försvar i Djupstrategi, som används för att identifiera säkerhetsgap eller potentiella felpunkter inom Cyber Operating Environment (COE).

gemensamma verktyg för cyberförsvar

försvar på djupet utnyttjar en rad säkerhetsverktyg som erbjuder olika typer av skydd genom de olika åtkomstpunkterna i COE. Nedan är några av de vanligaste för att ta itu med de primära säkerhetslagren.

brandväggar

eftersom Ransomware-attacker börjar med att den skadliga Cyber-skådespelaren (MCA) får tillgång till ett nätverk, är en brandvägg ofta den första försvarslinjen. Brandväggen blockerar vissa portar från att komma åt nätverket och använder beteendebaserade och/eller regelbaserade upptäckter för att stoppa en MCA från att få tillgång till nätverket.

Network Intrusion Prevention System (NIDS)

nid ger ett annat lager av säkerhet genom att använda beteende-och regelbaserad detektering för potentiella Ransomware-hot på nätverksnivå. Dessutom är nid: er utrustade för att tillhandahålla den datagranularitet som krävs för cyberanalytiker för att upptäcka en attack så att de kan svara med ett målinriktat tillvägagångssätt för att blockera MCA från att komma åt nätverket.

Endpoint Detection and Response (EDR)

EDRs ger avgörande synlighet för nätverkssäkerhetsteam för att upptäcka hot, som Ransomware, om MCAs lyckas undvika de andra säkerhetslagren och tränga in i nätverket. EDRs tillhandahåller värdbaserad upptäckt, utredning och sanering mot skadlig kod för att innehålla hot innan de skändliga åtgärderna i en MCA kan utföras fullt ut.

patchhantering

patchhantering är ett annat lager av förebyggande säkerhet och tjänar till att förhindra kompromisser innan de ens händer. Ransomware angripare kommer att rikta system sårbarheter som kan användas för att eskalera privilegier och få fjärrkörning kod på systemet utan administratörsbehörighet.

loggning och Nätverkssegmentering

loggning och Nätverkssegmentering fungerar som ett ytterligare hinder för MCAs när de har trängt in i de andra nätverkssäkerhetsverktygen. Om en MCA äventyrar nätverket används detta för att segmentera specifika områden i nätverket för att mildra rörelsen av en attack, sakta ner den tills försvarare kan innehålla hotet. När det gäller Ransomware-attacker skulle detta utnyttjas för att förhindra lateral rörelse inom nätverket.

medan ovanstående säkerhetsverktyg erbjuder ett solidt brett försvar mot hot och exploater, är de också överträffade mot skickliga MCAs — särskilt när det gäller Ransomware-attacker. Så vad saknas från försvaret i Djupverktygsuppsättningen? Och hur kan försvarare stärka säkerheten för att komma före Ransomware-attackerna?

det korta svaret är cyber Threat Intelligence. Det vanligaste saknade elementet i ett försvar i Djupstrategi är att ha både omfattande cyberhot intelligens och ett dedikerat team av säkerhetspersonal som förstår hur man härleder handlingsbar Hot intelligens från vad som annars bara skulle vara potentiellt användbara data om hot. Medan många organisationer kan Källa en, eller flera, hot Intelligence feeds, de ofta saknar interna resurser för att verkligen förstå hur dessa data påverkar deras unika COE. När det gäller cybersäkerhet är det viktigt att Hotinformationsdata ses baserat på den unika sammansättningen av en organisations COE.

ett Ransomware-exempel: Emotet

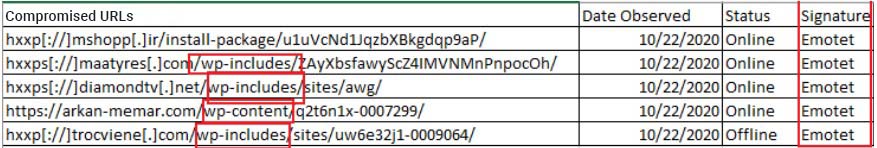

bilden nedan visar data som identifierar en vanligt använd skadlig kod som heter Emotet. Denna malware är utformad som en trojan som tillåter angripare att få fjärråtkomst till ett system, utnyttja det och installera andra skadliga nyttolaster, särskilt Ransomware.

att få extra insikt i angripare C2 och skadliga domäner kan ge försvarare ett annat lager av försvar för att förhindra en attack eller ge detekteringsförmågan så att försvarare har förmågan att svara på en attack.

baserat på de data som presenteras ovan kan en Threat Intelligence-professionell identifiera domänhuggning eller typosquatting om en angripare riktar sig mot dina företag eller kunder, samt en MCA: s C2 och nya tekniker som används i en kampanj. Identifiering är dock bara ett steg. När det potentiella hotet har identifierats skulle en försvarare behöva validera C2-infrastrukturen och förhoppningsvis få fram nya skadliga hashar eller attackvektorer — detaljer som skulle användas för att störa dödskedjan och blockera MCAs vid den första åtkomstpunkten. Detta visar skillnaden mellan att bara ha hot Intelligence data, och att ha angripbara hot Intelligence data.

oavsett om din organisation står inför Ransomware attacker, eller någon av de andra legioner av hot och bedrifter, den enskilt mest värdefulla tillägg till ditt hot försvar är angripbara Hot intelligens. Medan hotet om cyberattacker fortfarande är ett stort problem för organisationer, tar relativt få de förebyggande åtgärder som krävs för att säkra sin miljö och utbilda säkerhetspersonal. Åtminstone inte förrän efter att de har attackerats-vilket är mycket dyrare än om de hade vidtagit förebyggande åtgärder till att börja med.