zanim omówimy metody hakowania komputera, powinniśmy wiedzieć, czym jest hakowanie i czy jest to dobre podejście do hakowania systemu, czy złe podejście?

Co To jest Hacking

mówiąc prościej, hakowanie to proces uzyskiwania nielegalnego dostępu do urządzenia, które może obejmować telefon komórkowy, Komputer, Sieci, konta w mediach społecznościowych lub inne autoryzowane konta. Na przykład włamanie się do hasła komputera i uzyskanie do niego dostępu. Chociaż jest to proces nielegalny, nie zawsze jest wykonywany za złe uczynki. Osoba, która robi hacking jest znany jako haker. Ci ludzie mają pełną lub nawet głęboką wiedzę na temat urządzeń. Dlatego, jeśli urządzenie nie jest silnie zabezpieczone, hakerzy mogą łatwo złamać zabezpieczenia i wejść do urządzenia i zhakować je. Haker jest odpowiedzialny za znalezienie słabości komputera i uzyskanie dostępu przez system. Istnieją różne typy hakerów, w których niektórzy są znani jako oficjalni hakerzy, ponieważ wykonują nielegalny proces realizacji zadania prawnego. Z drugiej strony istnieją nieoficjalni hakerzy, którzy bez oficjalnego celu włamują się nielegalnie do urządzenia. W związku z tym hakowanie komputera lub innego urządzenia nielegalnie jest przestępstwem, za które haker może zostać aresztowany w podejściu do nielegalnej działalności.

istnieją różne techniki hakerskie, których hakerzy używają do hakowania urządzenia:

- wirusy

- trojany

- robaki

- botnety

- ataki DDoS (ataki typu Denial of service)

- Ransomware

- Inżynieria społeczna i Phishing

- urządzenia do wstrzykiwania złośliwego oprogramowania

- łamanie haseł

- brakujące łatki bezpieczeństwa

- przejęcia przeglądarki i wiele innych.

dlatego zawsze należy mieć silne środki bezpieczeństwa i autoryzacje na urządzeniu, aby chronić urządzenie przed jakimkolwiek przestępstwem hakerskim. Szczególnie w przypadku przedsiębiorstw, sektora rządowego i innych sektorów prywatnych nie powinno być słabych punktów bezpieczeństwa.

czym jest etyczne hakowanie

dyskutowaliśmy o oficjalnym hakowaniu i nieoficjalnym hakowaniu. Hacking, który jest wykonywany dla oficjalnego zadania, jest znany jako Ethical Hacking. Jeśli hakowanie odbywa się za nieoficjalne przestępstwo, jest to znane jako cyberprzestępczość. Etyczne hakowanie jest legalne, ale tacy etyczni hakerzy przestrzegają pewnych zasad, których należy przestrzegać podczas hakowania urządzenia.

tutaj omówimy metodę, dzięki której możemy zhakować komputer.

metoda hakowania: omijanie logowania na komputerze

omijanie logowania na komputerze oznacza pominięcie ekranu logowania i bezpośrednie wejście na pulpit komputera. Jeśli udało nam się to zrobić w celu zhakowania komputera, na którym nie znamy hasła systemu naszej ofiary, oznacza to, że udało nam się zhakować system. Omówimy kroki, aby ominąć hasło Systemu Komputerowego Windows 10. Robiąc to, należy wiedzieć, że funkcje bezpieczeństwa systemu Windows 10 nie pozwalają nam radzić sobie i nieautentyfikować konta administratora. W związku z tym, musimy utworzyć nowego administratora w systemie, który mamy zamiar włamać. Korzystając z tej metody obejścia, nie będzie można zmienić hasła głównego konta administratora, ale będzie można wirtualnie zmienić ustawienia systemowe.

wykonaj poniższe kroki, aby ominąć logowanie w systemie Windows 10:

- potrzebujesz zapasowego dysku flash o pojemności co najmniej 8GB i podłącz go do procesora lub laptopa.

- teraz otwórz dysk instalacyjny systemu Windows 10 na komputerze. Jeśli nie jest dostępny, Utwórz jedną taką partycję.

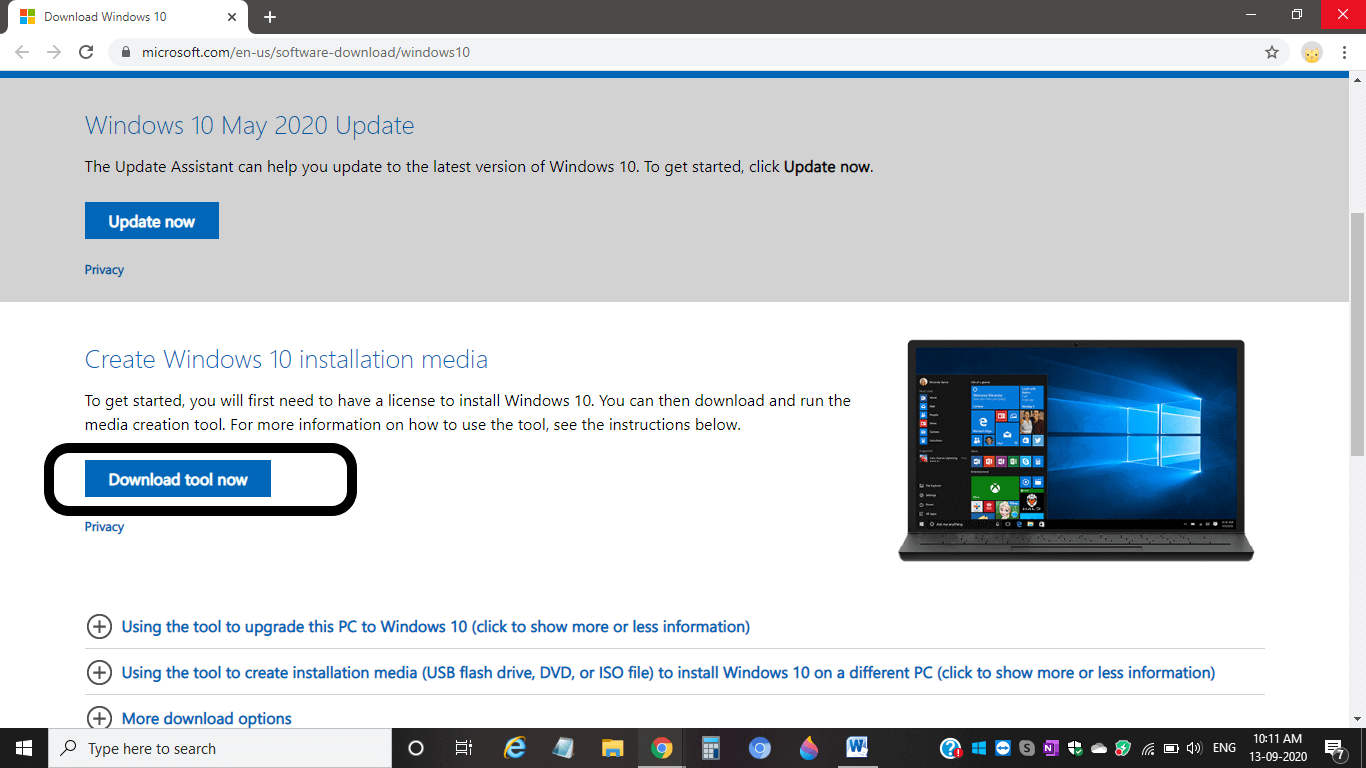

- Otwórz stronę „pobieranie systemu Windows 10” na swoim komputerze.

- następnie kliknij „Pobierz narzędzie teraz”.

- Po pobraniu narzędzia kliknij go dwukrotnie.

- upewnij się, że miejscem instalacji jest dysk flash.

- nie usuwaj dysku flash po zakończeniu procesu.

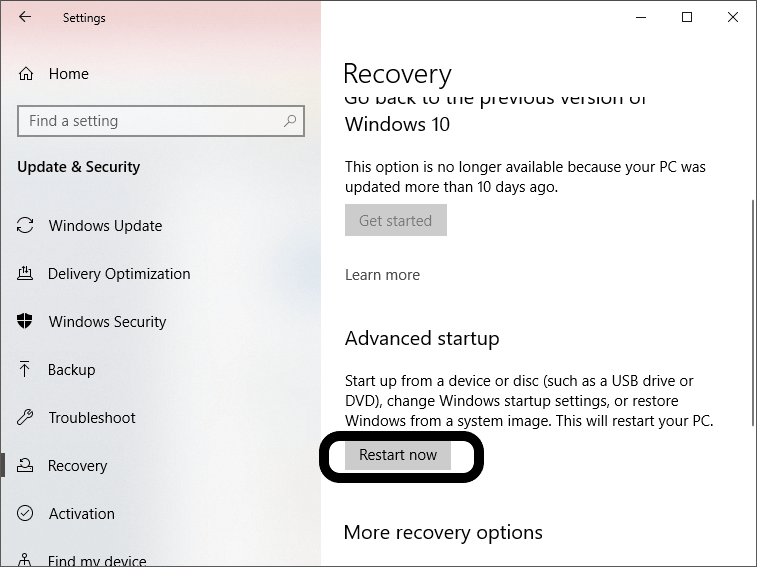

- teraz musimy zmienić kolejność rozruchu komputera, ponieważ musimy ponownie uruchomić nasz komputer za pomocą dysku flash, zamiast uruchamiać go na dysku twardym. W tym celu otwórz Ustawienia > aktualizacja & bezpieczeństwo > Odzyskiwanie.

- tam zobaczymy 'zaawansowane uruchamianie’ z innymi dostępnymi opcjami. Kliknij „Uruchom ponownie teraz” pod nim.

- w opcji rozruchu wybierz nazwę dołączonego dysku flash i naciśnij klawisz strzałki w górę, aby dysk flash dotrzeć do góry.

- Zapisz i wyjdź z niego.

- przejdziemy do ekranu konfiguracji, naciśniemy klawisze Shift + F10 razem na naszym komputerze i otworzy się wiersz polecenia naszego systemu.

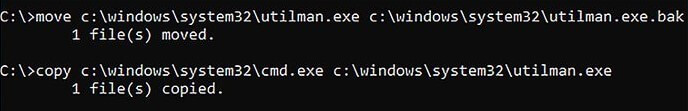

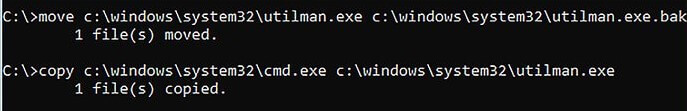

- Usuń Menedżer narzędzi z cmd, abyśmy mogli łatwo wykonywać funkcje na poziomie administratora i nie musieli logować się do komputera. Aby to zrobić, wpisz:

” move c : \ windows \ system32 \ utilman . exe c: \ windows \ system ”’ 32 \ utilman . exe . bak ” polecenie w wierszu polecenia. Następnie naciśnij klawisz enter.

- ponownie wpisz ” Kopiuj c ; \ windows \ system32 \ cmd . exe c: \ windows \ system32 \ utilman . exe ” polecenie w wierszu polecenia komputera.

- po zastąpieniu menedżera narzędzi, musimy ponownie uruchomić komputer. Aby to zrobić, wpisz polecenie’ wpeutil reboot ’ w wierszu polecenia i naciśnij klawisz Enter. Migawka jest pokazana poniżej:

- wykonując to, wyjmij dysk flash lub nośnik instalacyjny z komputera. Zapewni to, że proces ponownego uruchamiania rozpocznie się na ekranie logowania, a nie NA konfiguracji instalacji. Jeśli jednak System Windows ponownie uruchomi się w konfiguracji instalacji i nadal istnieje szansa na odłączenie nośnika instalacyjnego od systemu, usuń go bez marnowania sekundy. Następnie naciśnij i przytrzymaj przycisk zasilania laptopa lub procesora.

- Po pomyślnym załadowaniu strony ekranu blokady kliknij ikonę”Menedżer narzędzi”znajdującą się w prawym dolnym rogu ekranu, jak pokazano poniżej:

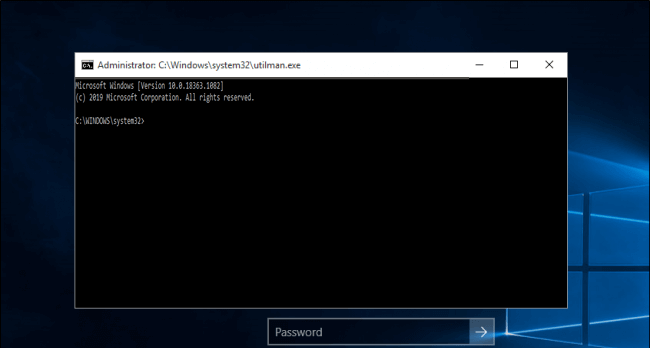

- otworzy się wiersz polecenia. Jeśli jednak nie zastąpimy Menedżera narzędzi „wierszem polecenia” (jak omówiono w powyższych krokach), otworzy się tylko „Menedżer narzędzi”. Tak, wiersz polecenia otworzy, jak pokazano poniżej:

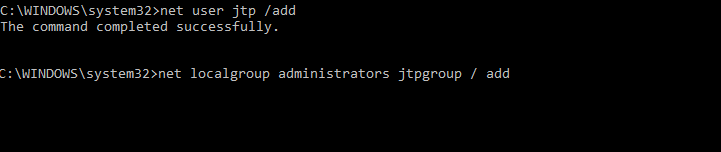

- teraz istnieje potrzeba utworzenia nowego użytkownika, aby uzyskać dostęp do uprawnień systemowych. Aby to zrobić, wpisz”net user <nazwa> /add ” polecenie w wierszu polecenia.

naciśnij Enter. Ponownie wpisz ” net localgroup administrators <nazwa> / add ” polecenie w cmd. Następnie naciśnij klawisz Enter. Migawka jest pokazana poniżej:

Uwaga:<nazwa> wartość powinna być taka sama, jaką tworzymy jako użytkownik.

- musimy ponownie uruchomić komputer, klikając na 'Restart’ pod ikoną zasilania obecną obok ikony 'Utility Manager’.

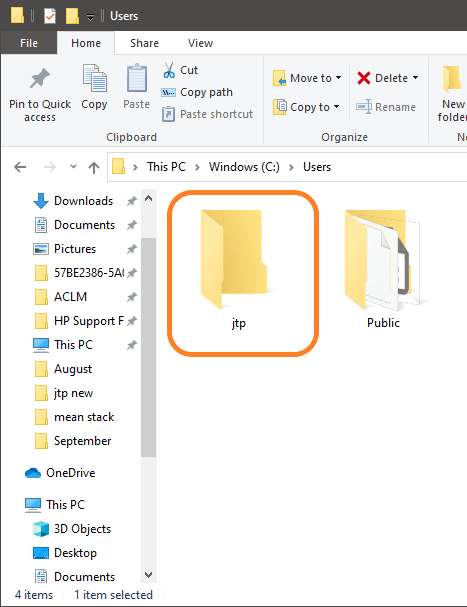

- Po ponownym uruchomieniu systemu, nasze utworzone konto znajdziemy pod kontem administratora. Zaloguj się do naszego konta za pomocą naszego identyfikatora logowania, a System Windows wprowadzi wymagane ustawienia. Poczekaj chwilę. Wreszcie będziemy mogli uzyskać dostęp do danych Administratora.

jest to więc jedna z takich metod, dzięki którym możemy zhakować czyjś system, ale jest to nielegalna działalność, gdy nie jest wykonywana w żadnym oficjalnym celu.