geschatte Leestijd: 4 minuten

Ransomware bestrijden met een Defense In Depth Strategy

het dagelijkse gemiddelde van Ransomware-aanvallen, zoals waargenomen door Check Point Research, is in het derde kwartaal met 50% toegenomen in vergelijking met de eerste helft van 2020. Van de overheid, tot financiële diensten, tot ziekenhuizen-zeer lucratieve ransomware aanvallen over de hele wereld zijn geëxplodeerd en vertonen geen tekenen van toegeven. Als Ransomware aanvallen blijven krantenkoppen te maken, organisaties moeten evolueren in de richting van het bestrijden van Ransomware met een verdediging in de diepte strategie.

Cybersecurity ontwikkelt zich agressief en verdedigers zijn diep betrokken bij een schaakwedstrijd tegen de aanvallers. Elke stap die een verdediger neemt om hun netwerk te beveiligen een aanvaller creëert een nieuwe methode of vector van aanval. Verdedigers moeten voortdurend hun bewegingen bestuderen, nauwlettend de indicatoren van compromis, leren om betrouwbaar te voorspellen potentiële strategieën en aanval vectoren. Deze observaties worden onderdeel van een complexe Defensie in de diepte strategie, gebruikt om lacunes in de beveiliging of potentiële punten van mislukking binnen de Cyber Operating Environment (COE) te identificeren.

Common Tools for Cyber Defense

Defense in Depth maakt gebruik van een reeks beveiligingstools die verschillende soorten bescherming bieden in de verschillende toegangspunten van het RVE. Hieronder staan enkele van de meest gebruikte om de primaire beveiligingslagen aan te pakken.

Firewalls

omdat Ransomware aanvallen beginnen met de kwaadaardige Cyber Actor (MCA) die toegang krijgt tot een netwerk, is een firewall vaak de eerste verdedigingslinie. De firewall blokkeert bepaalde poorten om toegang te krijgen tot het netwerk en gebruikt gedragsmatige en/of op regels gebaseerde detecties om te voorkomen dat een MCA toegang krijgt tot het netwerk.

Network Intrusion Prevention System (NIDS)

NID ‘ s bieden een andere beveiligingslaag door gebruik te maken van detectie op basis van gedrag en regels voor potentiële Ransomware-bedreigingen op netwerkniveau. Daarnaast zijn NID ‘ s uitgerust om de data granulariteit te bieden die nodig is voor cyber analisten om een aanval te detecteren, zodat ze kunnen reageren met een gerichte aanpak om de MCA te blokkeren van toegang tot het netwerk.

Endpoint Detection and Response (EDR)

EDRs bieden cruciale zichtbaarheid voor netwerkbeveiligingsteams om bedreigingen zoals Ransomware te detecteren, als de MCB ‘ s erin slagen de andere beveiligingslagen te ontwijken en het netwerk binnen te dringen. EDRs bieden host-gebaseerde detectie, onderzoek en herstel tegen malware om bedreigingen te bevatten voordat de snode acties van een MCA volledig kunnen worden uitgevoerd.

Patch Management

Patch Management is een andere laag van preventieve beveiliging en dient om compromissen te voorkomen voordat ze zelfs maar gebeuren. Ransomware aanvallers zal richten systeem kwetsbaarheden die kunnen worden gebruikt om privileges escaleren en krijgen uitvoering van externe code op het systeem zonder beheerdersrechten.

Logging en netwerksegmentatie

Logging en netwerksegmentatie dient als een extra obstakel voor MCB ‘ s wanneer deze eenmaal zijn doorgedrongen tot de andere netwerkbeveiligingsinstrumenten. Als een MCA het netwerk in gevaar brengt, wordt dit gebruikt om specifieke gebieden van het netwerk te segmenteren om de beweging van een aanval te beperken, het te vertragen totdat verdedigers in staat zijn om de dreiging te beheersen. In het geval van Ransomware aanvallen, dit zou worden gebruikt om zijwaartse beweging binnen het netwerk te voorkomen.

hoewel de bovenstaande beveiligingstools een solide breed gebaseerde verdediging bieden tegen bedreigingen en exploits, zijn ze ook overtroffen tegen ervaren MCAs — met name als het gaat om Ransomware aanvallen. Wat ontbreekt er aan de defense in Depth tool set? En hoe kunnen verdedigers versterking van de beveiliging om een voorsprong op de ransomware aanvallen te krijgen?

Het korte antwoord is Cyber Threat Intelligence. De meest ontbrekende element van een Defensie in Depth strategie is het hebben van zowel uitgebreide Cyber Threat Intelligence en een toegewijd team van security professionals die begrijpen hoe je bruikbare Threat Intelligence af te leiden van wat anders zou gewoon potentieel nuttige gegevens over bedreigingen. Hoewel veel organisaties een of meerdere Threat Intelligence-feeds kunnen genereren, missen ze vaak de interne middelen om echt te begrijpen hoe die gegevens hun unieke COE beïnvloeden. Als het gaat om cybersecurity, is het cruciaal dat Threat Intelligence-gegevens worden bekeken op basis van de unieke samenstelling van de COE van een organisatie.

een Ransomware voorbeeld: Emotet

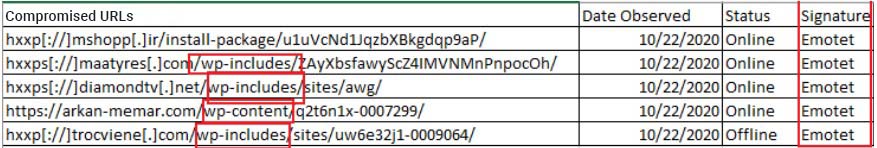

de afbeelding hieronder toont gegevens die een veelgebruikt stuk malware identificeren genaamd Emotet. Deze malware is ontworpen als een trojan waarmee aanvallers op afstand toegang krijgen tot een systeem, exploiteren en installeren van andere kwaadaardige payloads, met name Ransomware.

het verkrijgen van extra inzicht in aanvallers C2 en kwaadaardige domeinen kan verdedigers een extra verdedigingslaag geven om een aanval te voorkomen of het detectievermogen bieden zodat verdedigers kunnen reageren op een aanval.

Op basis van de hierboven gepresenteerde gegevens kan een Threat Intelligence professional domeinquatting of typosquatting identificeren als een aanvaller zich richt op uw bedrijven of klanten, evenals een MCA ‘ s C2 en nieuwe technieken die worden gebruikt in een campagne. Identificatie is echter slechts één stap. Zodra de potentiële dreiging is geïdentificeerd, een verdediger zou moeten de C2 infrastructuur te valideren en hopelijk verzamelen nieuwe malware hashes of aanval vectoren — details die zouden worden gebruikt om de kill keten te verstoren en te blokkeren MCB ‘ s op het eerste toegangspunt. Dit toont het verschil aan tussen het hebben van gegevens over Threat Intelligence en het hebben van bruikbare gegevens over Threat Intelligence.

of uw organisatie nu wordt geconfronteerd met Ransomware aanvallen, of een van de andere legioenen van bedreigingen en exploits, de meest waardevolle aanvulling op uw Bedreiging Verdediging is actionable Threat Intelligence. Hoewel de dreiging van cyberaanvallen een topprioriteit blijft voor organisaties, nemen relatief weinigen de preventieve maatregelen die nodig zijn om hun omgeving te beveiligen en beveiligingspersoneel op te leiden. Tenminste, niet tot nadat ze zijn aangevallen — wat veel duurder is dan als ze preventieve maatregelen hadden genomen om mee te beginnen.