Antes de discutir los métodos de hackear una computadora, debemos saber qué es Hackear y ¿es un buen enfoque hackear un sistema o un mal enfoque?

Qué es el hacking

En términos simples, el hacking es un proceso de obtener acceso ilegal a un dispositivo que puede incluir un teléfono móvil, una computadora, redes, cuentas de redes sociales u otras cuentas autorizadas. Por ejemplo, hackear la contraseña de una computadora y obtener acceso a ella. Aunque es un proceso ilegal, no siempre se realiza por malas acciones. La persona que hace hacking es conocida como Hacker. Estas personas tienen un conocimiento completo o incluso profundo sobre los dispositivos. Por lo tanto, si un dispositivo no está fuertemente protegido, es fácil para los hackers romper la seguridad e ingresar al dispositivo y hackearlo. Un hacker es responsable de encontrar la debilidad de una computadora y obtener acceso a través del sistema. Hay diferentes tipos de hackers, algunos de los cuales son conocidos como hackers oficiales, ya que realizan el proceso ilegal para llevar a cabo una tarea legal. Por otro lado, hay hackers no oficiales que, sin un objetivo oficial, hackean un dispositivo ilegalmente. Por lo tanto, hackear una computadora u otro dispositivo ilegalmente es un delito por el cual el hacker puede ser arrestado en un enfoque de actividad ilegal.

Hay varias técnicas de hacking que los hackers utilizan para hackear un dispositivo:

- Virus

- Troyanos

- Gusanos

- Botnets

- Ataques DDoS (ataques de denegación de servicio)

- Ransomware

- Ingeniería Social y Phishing

- Dispositivos de inyección de malware

- Descifrar contraseñas

- Parches de seguridad faltantes

- Secuestros de navegador, y muchos más.

Por lo tanto, uno siempre debe tener fuertes medidas de seguridad y autorizaciones en un dispositivo para protegerlo de cualquier delito de piratería. Especialmente para las empresas, los sectores gubernamentales y otros sectores privados, no debe haber un punto débil presente en la seguridad.

Qué es el Hacking ético

Hablamos sobre un hacking oficial y un hacking no oficial. El Hacking, que se realiza para una tarea oficial, se conoce como Hacking ético. Si la piratería se realiza por un delito no oficial, se conoce como delito cibernético. El hackeo ético es legal, pero estos hackers éticos cumplen con ciertas reglas que deben seguirse al hackear un dispositivo.

Aquí, discutiremos un método a través del cual podemos hackear una computadora.

Método de hackeo: Omitir el inicio de sesión en la computadora

Omitir un inicio de sesión en una computadora significa omitir la pantalla de inicio de sesión y entrar directamente en el escritorio de la computadora. Si hicimos esto con éxito para hackear una computadora donde no sabemos la contraseña del sistema de nuestra presa, significa que hackeamos el sistema con éxito. Discutiremos los pasos para omitir la contraseña de un sistema informático con Windows 10. Al hacerlo, uno debe saber que las características de seguridad de Windows 10 no nos permiten tratar y no autenticar la cuenta de administrador. Por lo tanto, necesitamos crear un nuevo administrador en el sistema que vamos a hackear. Usando este método de derivación, uno no podrá cambiar la contraseña de la cuenta de administrador principal, pero se le permitirá cambiar la configuración del sistema virtualmente.

Siga los pasos a continuación para omitir el inicio de sesión en Windows 10:

- Necesita una unidad flash de repuesto que tenga al menos 8 GB de almacenamiento y conectarla a la CPU o al portátil.

- Ahora, abra la unidad de instalación de Windows 10 en el equipo. Si no está disponible, cree una de estas particiones.

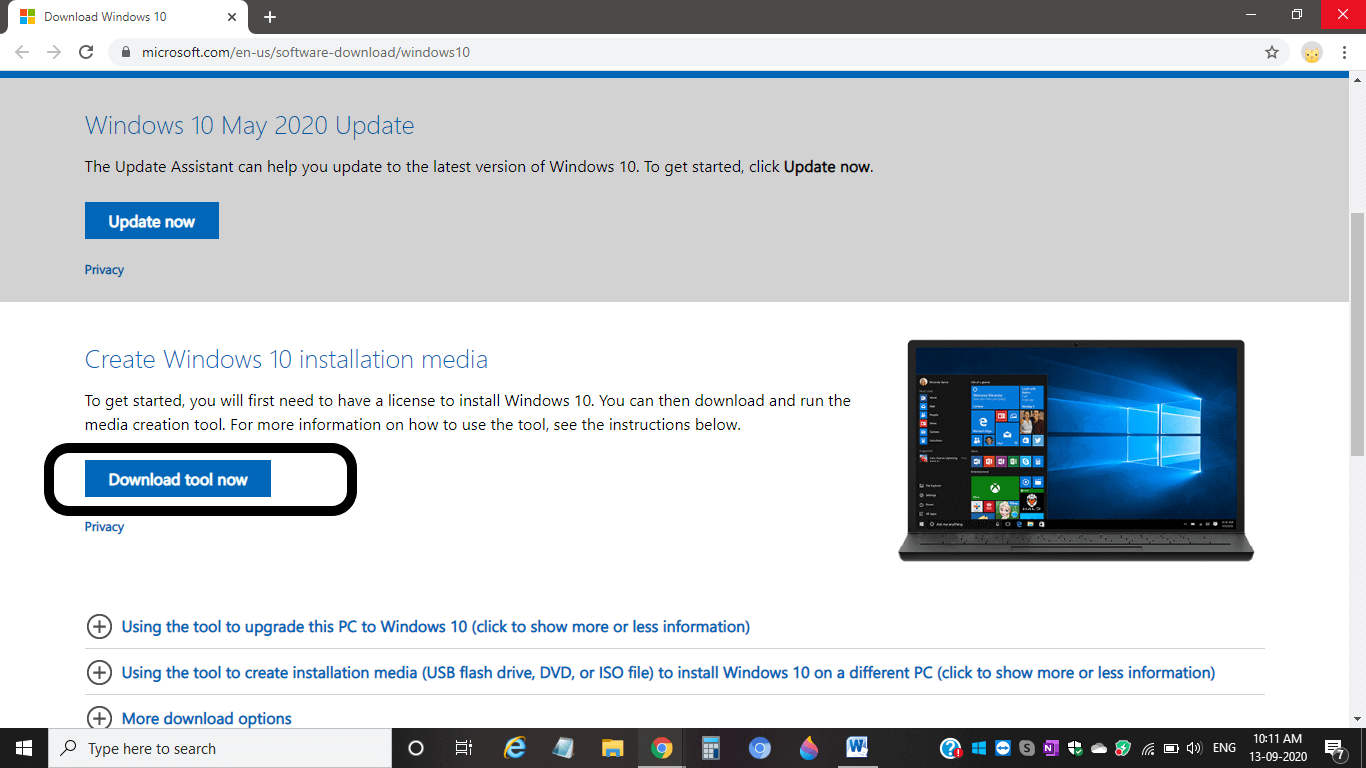

- Abra la página de descarga de Windows 10 en su computadora.

- A continuación, haga clic en ‘Descargar herramienta ahora’.

- Después de descargar la herramienta, haga doble clic en ella.

- Asegúrese de que la ubicación elegida para la instalación sea la unidad flash.

- No retire la unidad flash cuando se complete el proceso.

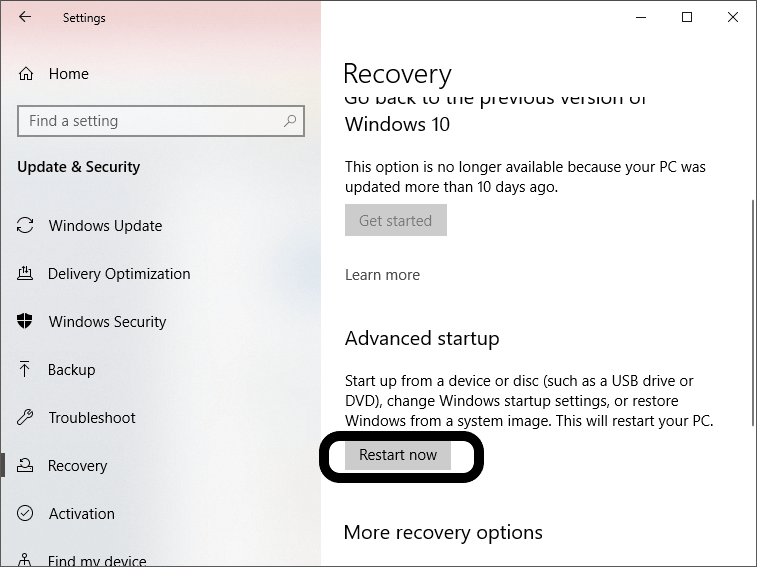

- Ahora, necesitamos cambiar el orden de arranque de la computadora, ya que necesitamos reiniciar nuestra computadora a través de la unidad flash, en lugar de iniciarla a través del disco duro. Para esto, abra la Configuración de > Actualización & Seguridad > Recuperación.

- Allí veremos ‘Inicio avanzado’ con otras opciones disponibles. Haga clic en’ Reiniciar ahora ‘ debajo de él.

- En la opción de arranque, seleccione el nombre de la unidad flash conectada y presione la tecla de flecha hacia arriba para que la unidad flash llegue a la parte superior.

- Guardar y salir de él.

- Nos moveremos a una pantalla de configuración, presionaremos las teclas Shift + F10 juntas en nuestro ordenador y se abrirá el símbolo del sistema de nuestro sistema.

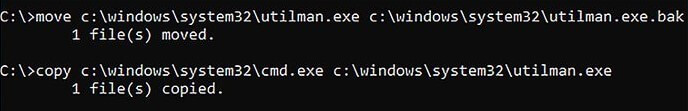

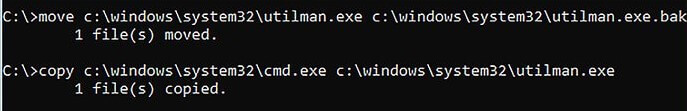

- Elimine el administrador de utilidades con cmd para que podamos ejecutar fácilmente las funciones de nivel de administrador y no necesitemos iniciar sesión en el equipo. Para ello, escriba:

«mover c: \ windows \ system32 \ utilman . exe c: \ windows \ system »’ 32 \ utilman . exe . comando bak » en el símbolo del sistema. A continuación, pulse intro.

- De nuevo escriba » copiar c ; \ windows \ system32 \ cmd . exe c: \windows \ system32 \ utilman . comando exe » en el símbolo del sistema del equipo.

- Después de reemplazar el administrador de utilidades, necesitamos reiniciar la computadora. Para hacerlo, escriba el comando ‘wpeutil reboot’ en el símbolo del sistema y presione Entrar. A continuación se muestra una instantánea:

- Mientras lo hace, elimine la unidad flash o el medio de instalación del ordenador. Se asegurará de que el proceso de reinicio comience en la pantalla de inicio de sesión y no en la configuración de instalación. Sin embargo, si Windows se reinicia en la configuración de instalación y aún existe la posibilidad de desconectar el medio de instalación del sistema, elimínelo sin perder un segundo. A continuación, mantenga presionado el botón de encendido de la computadora portátil o la CPU.

- Una vez que la página de la pantalla de bloqueo se cargue correctamente, haga clic en el icono ‘Administrador de utilidades’ presente en la esquina inferior derecha de la pantalla, como se muestra a continuación:

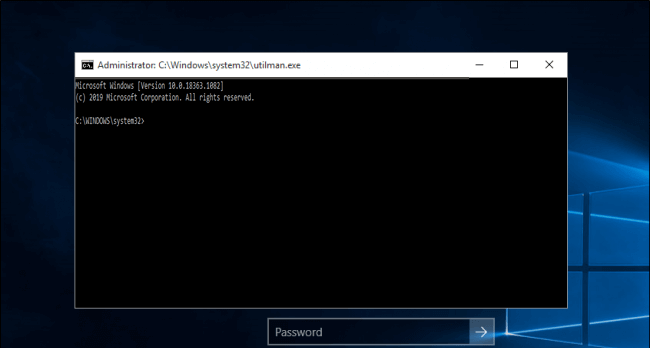

- Se abrirá el Símbolo del sistema. Sin embargo, si no reemplazamos el Administrador de utilidades con el ‘Símbolo del sistema’ (como se discutió en los pasos anteriores), abrirá solo el ‘Administrador de utilidades’. Por lo tanto, se abrirá el símbolo del sistema, como se muestra a continuación:

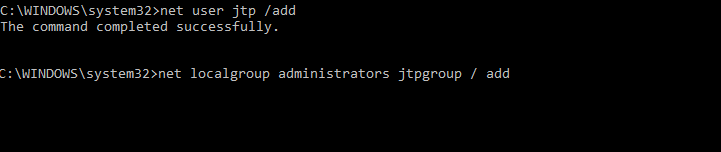

- Ahora, es necesario crear un nuevo usuario para acceder a los privilegios del sistema. Para ello, escriba el comando»net user <name> /add » en el símbolo del sistema.Pulse Intro. Vuelva a escribir el comando «net localgroup administrators <name> / add» en el cmd. A continuación, pulse Intro. A continuación se muestra una instantánea:

Nota: El valor <name> debería ser el mismo que estamos creando como usuario.

- Necesitamos reiniciar el equipo haciendo clic en’ Reiniciar ‘bajo el icono de Energía presente junto al icono de’ Administrador de utilidades’.

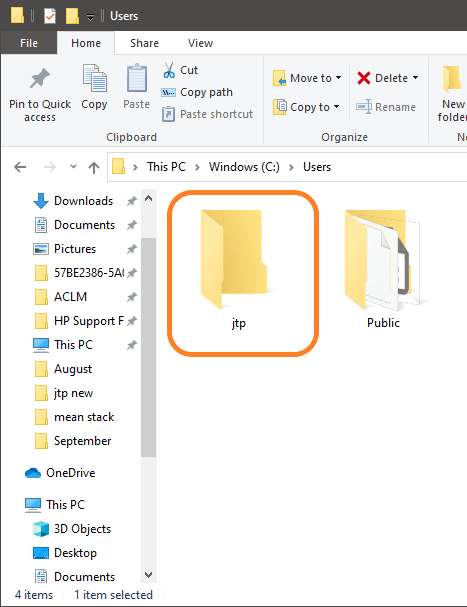

- Cuando el sistema se inicie de nuevo, encontraremos nuestra cuenta creada debajo de la cuenta de Administrador. Inicie sesión en nuestra cuenta con nuestro id de inicio de sesión y Windows realizará los ajustes necesarios. Espera un rato. Finalmente, podremos acceder a los datos del Administrador.

Por lo tanto, es uno de esos métodos a través del cual podemos hackear el sistema de alguien, pero es una actividad ilegal cuando no se hace para ningún propósito oficial.